Крипто шериф не работает

Обновлено: 03.07.2024

Как не стать жертвой вымогателей, требующих деньги за расшифровку файлов на вашем компьютере.

27 августа 2021

Программы-шифровальщики за последние годы из экзотики превратились в проблему, с которой уже столкнулись сотни тысяч людей — и может столкнуться каждый. Кибервымогательство стало целой массовой индустрией, в которой даже сформировалось разделение труда: одни преступники пишут вредоносный код, а другие выбирают цели и используют этот код для их заражения, получая процент от выкупа.

Что такое вирус-шифровальщик

Дальше бывает несколько вариантов:

- Иногда злоумышленники действительно высылают ключ и инструкции по расшифровке.

- Бывает, что преступники не заморачиваются такими мелочами и просто собирают деньги с жертв, ничего не отдавая взамен.

- Иногда злоумышленники в принципе не могут восстановить данные жертвы — некоторые зловреды повреждают файлы таким образом, что вернуть их уже не получится.

Вирус-шифровальщик может попасть на ваш компьютер разными путями — к примеру, если вы подобрали и подключили чью-то флешку или скачали что-то с незнакомого сайта. Чаще всего для заражения используют электронные письма с опасными вложениями или ссылками на вредоносные сайты. Самое неприятное, что многие шифровальщики могут распространяться среди подключенных к единой сети устройств. Это значит, что поймав зловреда на домашний компьютер, ожидайте атаки и на ноутбук. А один шифровальщик на рабочем устройстве может привести к коллапсу всех коммуникаций компании.

Что делать, если ваши данные зашифровали

Если случилось страшное и ваши данные зашифровали, не паникуйте. Стать жертвой программы-шифровальщика крайне неприятно, но, возможно, вам еще удастся восстановить свои файлы. Вот несколько советов в этой ситуации:

Теперь, когда вы знаете врага в лицо, самое время выучить несколько правил информационной гигиены, которые помогут вам не стать жертвой вымогателей.

1. Делайте резервные копии

Регулярно сохраняйте важные файлы и документы в облачное хранилище типа диска Google или Yandex и на внешний жесткий диск. Если фото можно бэкапить раз в неделю или даже в месяц, то важные документы, над которыми вы работаете прямо сейчас, хорошо бы копировать раз в пару дней или даже каждый день. Долго и лениво? У нас есть советы по автоматизации бэкапов. Только не откладывайте это важное дело: резервная копия поможет и в случае атаки шифровальщика, и если ваш отчет случайно удалит прогулявшийся по клавиатуре кот — но только если копии свежие.

Для успешного бэкапа не забывайте пару важных правил. Во-первых, подключайте резервный жесткий диск, только когда копируете или считываете что-то с него: если он окажется соединен с компьютером в момент нападения шифровальщика, его тоже зашифруют, так что вся затея с бэкапом потеряет смысл. Во-вторых, защитите доступ к облачным хранилищам надежным паролем и двухфакторной аутентификацией, чтобы никто не смог в них набезобразничать.

Чтобы пореже сталкиваться с такими письмами, настройте спам-фильтр и включите проверку почтового трафика в защитном решении, если она там есть.

Если подозрительную ссылку или файл прислал знакомый, хотя вы ни о чем не просили, — свяжитесь с ним по телефону или в другом мессенджере: его аккаунт или почтовый ящик могли взломать.

3. Избегайте подозрительных сайтов

4. Вовремя обновляйте программы

Чтобы проникнуть на устройства, злоумышленники часто эксплуатируют известные уязвимости, для которых разработчики программ уже выпустили заплатки. Поэтому те, кто забывает обновлять программы, находятся в зоне особого риска. Включите автоматическое обновление везде, где это можно сделать, и регулярно проверяйте наличие апдейтов для приложений, которые не имеют такой функции.

5. Установите защитное решение

Современные защитные решения умеют распознавать и оперативно блокировать вредоносные программы. К примеру, Kaspersky Internet Security включает целый спектр средств для защиты от шифровальщиков. Даже если особенно хитрый зловред проберется через файловый антивирус, то он не сможет сделать свое черное дело: специальная система анализирует действия запущенных файлов и блокирует попытки шифровать файлы — или отменяет действия вредоносных программ, если они все же успели как-то навредить данным.

Самые распространенные вопросы о вирусах-вымогателях и проекте No More Ransom.

История троянцев-вымогателей

Виды троянцев-вымогателей

Шифровальщики

- Шифруют личные файлы и папки (документы, электронные таблицы, изображения и видеоролики).

- Оригиналы зашифрованных файлов удаляются. Как правило, пользователь обнаруживает на компьютере текст с инструкциями по оплате (требованиями выкупа) в той же папке, где были ставшие недоступными файлы.

- Возможно, вы обнаружите проблему, только попытавшись открыть один из таких файлов.

- Некоторые, но не все разновидности шифровальщиков так же блокируют доступ к устройству:

Блокировщики — WinLocker

- Блокировщики — WinLocker.

- Демонстрируют полноэкранное изображение, которое блокирует все остальные окна.

- Не шифруют личные файлы.

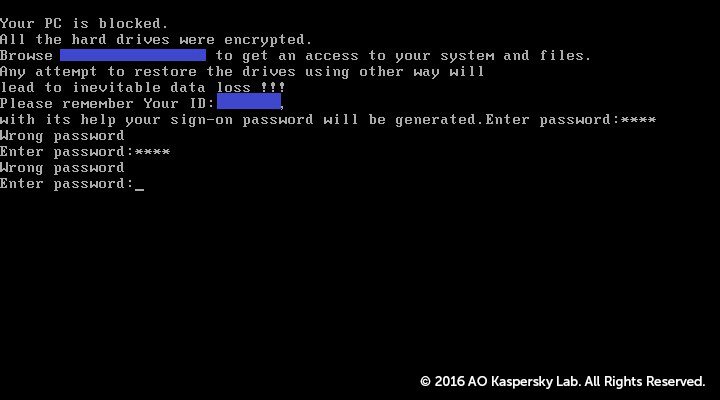

Трояны-вымогатели, заражающие MBR

- Master Boot Record, MBR – это часть жесткого диска компьютера, которая обеспечивает загрузку операционной системы.

- Трояны-вымогатели, заражающие MBR, изменяют главную загрузочную запись таким образом, что нормальный процесс загрузки операционной системы становится невозможен.

- Вместо этого на экран выводится требование выкупа.

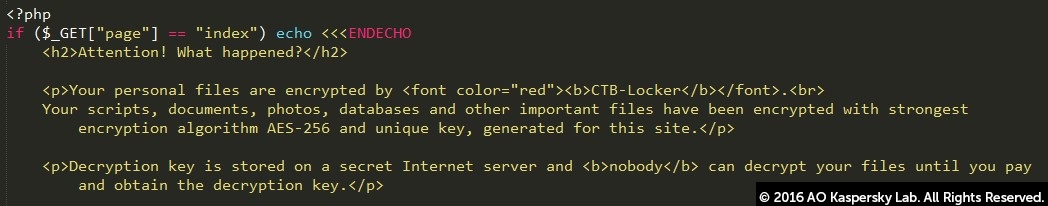

Трояны-вымогатели, шифрующие веб-серверы

- Заражают веб-серверы и шифруют часть находящихся на них файлов.

- Для развертывания троянцев-вымогателей на веб-серверах киберпреступники зачастую используют известные уязвимости в системах управления контентом.

Трояны-вымогатели для мобильных устройств (Android)

- Заражение мобильных устройств (прежде всего Android) возможно через drive-by загрузку вредоносного ПО.

- Возможно так же заражение через фальшивые приложения, выдаваемые за популярные сервисы, такие какas Adobe Flash или антивирусные продукты.

Платить ли мне выкуп в случае атаки?

Платить выкуп не рекомендуется никогда, поскольку это не гарантирует решения проблемы. К тому же, что-то может пойти не так совершенно случайно. Например, вредоносное ПО может содержать ошибки, из-за которых зашифрованные данные будет невозможно восстановить даже при наличии правильного ключа.

Кроме того, оплата выкупа показывает киберпреступникам, что троянцы-вымогатели работают. В результате злоумышленники продолжают свою деятельность и ищут новые способы заражения пользователей, что приводит росту доходов киберпреступников.

Как происходит заражение троянцами-вымогателями?

Самый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда. Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы.

Жертва не сразу поймет, что заражена. Вначале зловред действует незаметно,в фоновом режиме, пока не будет запущен и реализован механизм шифрования данных. После того как все файлы на зараженном устройстве зашифрованы, появляется диалоговое окно, в котором пользователю сообщается, что данные заблокированы и предъявляется требование выплаты выкупа для доступа к ним. К этому времени уже слишком поздно пытаться сохранить данные с помощью мер безопасности.

Дополнительную информацию можно получить из следующего видео:

Кто может стать жертвой троянцев-вымогателей?

Любой пользователь и любая компания может стать жертвой троянцев-вымогателей. Киберпреступники не действуют избирательно – они зачастую стремятся поразить как можно больше пользователей, чтобы получить максимальный доход.

Растет ли число атак троянцев-вымогателей на компании?

Да, поскольку киберпреступники знают, что шансы получить выкуп от компании выше: как правило, заблокированные данные являются конфиденциальными и важными для непрерывности бизнес-процессов. Кроме того, иногда дешевле заплатить выкуп, чем восстанавливать данные резервных копий.

Почему так трудно найти единое решение для защиты от троянцев-вымогателей?

Число троянцев-вымогателей растет – сейчас активно действует более 50 семейств. К тому же, этот вид вредоносного ПО быстро развивается. Каждый новый образец троянца совершенствует процесс шифрования и добавляет новых функций. Это невозможно просто игнорировать!

Одна из причин того, что единое решение так трудно найти, – тот факт, что шифрование само по себе не является вредоносным. Шифрование – полезная возможность, которую используют многие легитимные программы.

Первые вредоносные шифровальщики использовали симметричный алгоритм шифрования, в котором файлы кодировались и раскодировались одним и тем же ключом. Компании, работающие в сфере информационной безопасности, как правило, были способны помочь расшифровать эти данные. Со временем киберпреступники перешли на асимметричные алгоритмы шифрования, в которых используется два ключа: данные шифруются открытым ключом, а для их расшифровки необходим закрытый ключ.

Троянец CryptoLocker – один из самых известных вымогателей. Он использует асимметричный алгоритм шифрования. После заражении компьютера он связывается с командным сервером и загружает открытый ключ. При этом закрытый ключ доступен только преступникам, создавшим CryptoLocker. Как правило, жертве дается не более 72 часов на оплату выкупа, после чего соответствующий закрытый ключ безвозвратно уничтожается; при этом расшифровать файлы без ключа невозможно.

Это означает, что основное внимание должно уделяться превентивным мерам. В состав большинства антивирусных продуктов входит компонент, позволяющий обнаружить шифровальщиков на ранних этапах заражения. Проверьте, работает ли этот функционал в вашем антивирусном продукте или если нет обязательно включите его.

Каковы шансы на то, что проект сможет помочь жертве шифровальщиков вернуть доступ к своим файлам?

Что такое Крипто-шериф и как мне его использовать?

Крипто-шериф – это инструмент, цель которого – определить тип шифровальщика на вашем устройстве. Это даст нам возможность проверить, есть ли у нас утилита для расшифровки. Следующее видео объясняет, как работает этот инструмент:

Я уверен, что использую правильную утилиту для расшифровки файлов – почему же она не работает?

Такое возможно. Иногда в нашем распоряжении есть только часть ключей, поэтому мы просим вас регулярно сверяться с нашим сайтом.

В каких случаях возможно расшифровать файлы, зашифрованные троянцем-вымогателем?

Это возможно в следующих случаях:

- Создатели вредоносного ПО допустили ошибку реализации, что позволило взломать код. Так было, например, с троянцами-вымогателями Petya и CryptXXX.

- Создатели вредоносного ПО раскаялись в содеянном и опубликовали ключи или мастер-ключ, как в случае TeslaCrypt.

- Правоохранительные органы конфисковали сервер, на котором хранились ключи, и передали ключи антивирусным компаниям. В качестве примера можно привести CoinVault.

Случается, что оплата выкупа помогает вернуть файлы, однако нет никаких гарантий что если вы заплатите, то ваши файлы будут расшифрованы. Кроме того, этим вы поддержите бизнес-модель преступников, что сделает вас в какой-то мере ответственным за заражение компьютеров все большего числа пользователей троянцами-вымогателями.

Почему вы решили организовать инициативу ‘No More Ransom’?

Не секрет, что в последние годы троянцы-вымогатели, шифрующие данные на компьютерах жертв, стали огромной проблемой кибербезопасности. Они получили такое широкое распространение, что это вполне можно назвать эпидемией. Число пользователей, атакованных вымогателями, стремительно растет. Только в период с апреля 2015 года по март 2016 года были заражены компьютеры 718.000 пользователей. Это в 5.5 раз больше в сравнении с тем же периодом 2014-2015 годов.

Есть ли в моей стране подобные инициативы?

‘No More Ransom’ международная инициатива, которая показывает ценность государственно-частного партнерства в деле борьбы с киберпреступностью. Это сотрудничество выходит за рамки государственных границ. Главная цель проекта – делиться знаниями и информировать пользователей по всему миру о том, как не допустить атак троянцев-вымогателей. Мы убеждены, что со временем сможем помочь пользователям во всем мире свести на нет ущерб, нанесенный троянцами-вымогателями. Возвращая людям доступ к их системам и данным, мы показываем им, что они могут себя защитить и не награждать преступников, выплачивая им выкуп.

На данном – начальном – этапе на портале доступно пять декрипторов/утилит по расшифровке различных типов вредоносного ПО. Все перечисленные на сайте инструменты дешифрования бесплатны и работают одинаково хорошо для всех жертв, – в какой бы точке земного шара эти пользователи ни находились.

Мы рекомендуем не платить выкуп. Отправляя деньги кибер-преступникам, вы финансируете преступную детельность. Кроме того, у вас по-прежнему не будет гарантий, что вы получите ключ для расшифровки данных.

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

Дополнительно, на сайте доступны полезные разделы:

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

Защита от вирусов шифровальщиков или ransomware

- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

Итак поймали вирус который успел зашифровать все документы и необходимо их вылечить. В этом нам поможет Крипто шериф.

Есть на просторах интернета сайтик крипто шериф, который создавался усилиями нескольких антивирусных лабараторий и другими компаниями для нашей с вами спокойной жизни. Ссылки в конце статьи.

Каждый 100 компьютер подвергался или будет подвергаться неприятному вирусу который умудряется наши файлы с документами шифровать. Для недопушения этого мы конечно же не ставили у себя в операционной системе Windows патч (обновление) MS17-010 что это за обновление можите почитать тут и какие последствия без него и не важно какая система окон у вас стоит даже официальная или нет это обновление должно быть. Так же мы моли запустить вирус сами скачав с электронной почты непонятное письмо (в основном оно сзязано с бух доками или обновлением от антивирусных лабораторий).

Что НЕ нужно делать:

- менять расширение у зашифрованных файлов;

- Чистить или лечить машину чем либо: удалять/переименовывать какие-либо файлы, чистить почту, временные файлы и т.д.

- ОСОБЕННО. не стоит удалять текстовик с требованиями

Заходим на крипто шерифа. Выбираем "Да" мы не хотим платить выкум а хотим расшифровать файлы.

Тут у нас есть два варианта для определения зловреда.

В первом варианте нам надо найти пару индетичных файлов до заражения и после. Как правило целый файл до заражения у нас будет висеть в почте ведь мы ведем переписку и есстественно отправляем или принимаем документы, ну или есть копия на флешке. Если да то загружем их в "Выберите первый файл" и "выберите второй файл".

Другой вариант это загрузить текстовый файл с требованием выкупа (тот который после заражения у нас появился на рабочем столе или диске C:\требование.txt ). Жмем проверить если нам сопутствует удача то получим файл для расшифровки .

Итак для лечения компьютера переходим для начала со здоровой машины на следующие сайты и внимательно читаем.

Можно обратиться к лаборатории касперсского в раздел Утилиты для лечения. Там мого интересных и необходимых утилит не только от вирусов шифровальщиков. Но полезны тем что направлены на определенный тип вируса для его уничтожения

Можно еще попробовать восстановить файлы из теневых копий программы или удаленные.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Читайте также: